Gérer efficacement sa surface d’exposition (Partie 1)

Lorsque l’on est RSSI ou DSI et que l’on prend un nouveau poste, l’un des défis à relever est de parvenir à prendre connaissance de façon efficace des périmètres sur lesquels il est nécessaire de mettre en place des mesures de protection et des actions de sécurisation. Lecteurs avertis de ce blog, vous savez à quel point l’exposition des applications sur le réseau internet est l’une des causes les plus courantes de la compromission des SI. Et s’il s’agit du premier article Chimere que vous lisez, nous vous laissons jeter un oeil à nos précédentes réflexions sur le sujet : 10 cyberattaques qui ont exploité le principe d’exposition, 3 types d’attaques redoutées par les entreprises et 3 stratégies pour protéger son système d’information des scans sauvages (et des attaques qui en découlent)

Dans cet article, nous vous proposons une méthode pour identifier, puis gérer cette exposition pour enfin réduire de façon optimale le risque de compromission qui tirerait parti de l’exposition de vos assets sur internet.

Identifier sa surface d’exposition

La première étape consiste à identifier et à répertorier l’ensemble des actifs qui pourraient servir de point d’entrée pour des attaquants. Pour ce faire, nous allons utiliser une solution d’EASM (External Attack Surface Management) française appelée Uncovery. L’utilisation d’Uncovery va permettre de se placer du point de vue de l’attaquant et de réaliser une cartographie détaillée des actifs exposés sur Internet de notre système.

L’une des caractéristiques des solutions EASM est qu’elles sont, par nature, “agentless”. C’est à dire qu’elles ne nécessitent aucun déploiement spécifique sur l’infrastructure de l’entreprise, et se positionnent en externe, comme le ferait un attaquant.

De façon générale, toute solution EASM doit être en mesure de fournir les quatre fonctionnalités essentielles suivantes :

- Découvrir les actifs et les classer dans un inventaire

- Surveiller en continue les actifs afin d’identifier tout changement

- Evaluer et prioriser le niveau de risque des actifs (mauvaises configurations, vulnérabilités, shadow IT, etc.)

- Etre capable de s’intégrer avec des outils tiers (ticketing, messaging, SIEM) utilisés par les équipes opérationnelles pour faciliter la remédiation.

Uncovery est idéal pour répondre à ces besoins : il s’agit d’une solution SaaS 100% automatisée qui permet d’obtenir une haute visibilité sur les actifs exposés sur Internet via un inventaire précis, à jour et sans faux-positif, mais également d'évaluer leur niveau de risque afin de se prémunir des cybermenaces.

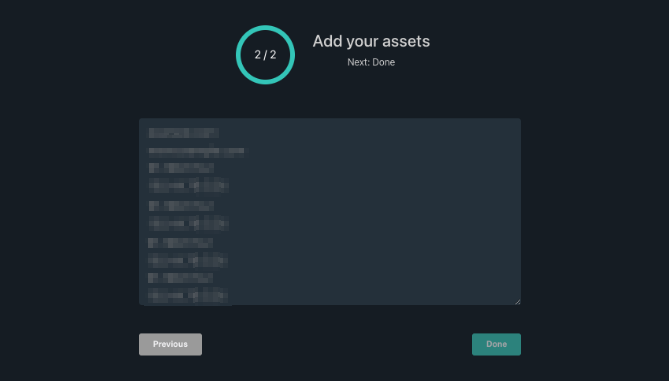

Un autre avantage de Uncovery est sa facilité d’utilisation. L’outil n’a besoin que de quelques informations sur les environnements à scanner, comme des noms de domaine ou des adresses IPs pour obtenir des résultats intéressants.

Nous avons demandé aux équipes techniques qui gèrent le système d’information de nous fournir le document de CMDB (Configuration Management Database) qui contient l’ensemble des actifs connus exposés. En l’occurrence, nous sommes sur un système d’information de taille moyenne : le document indique l’existence de 33 noms de domaine et une plage d’adresses IP en /24.

Nous spécifions ces informations dans l’interface de Uncovery, et lançons un scan :

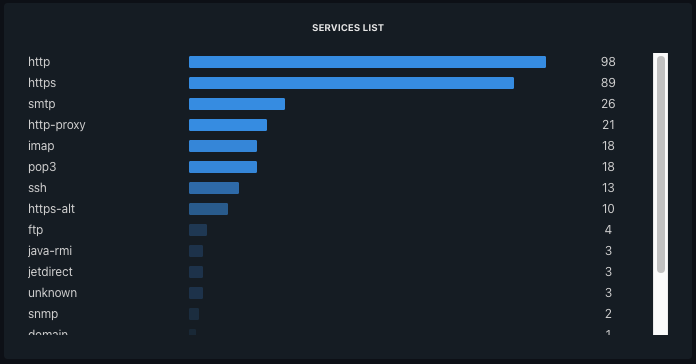

Après 90 minutes, les résultats sont là et nous donnent déjà une information intéressante sur les types de service :

-

On remarque que la majorité des services exposés sont de type Web (HTTP et HTTPS). De façon générale, ces services représentent la grande majorité des applications que les entreprises exposent. En moyenne, 75% des services exposés sont des services web.

-

A côté des services web, nous retrouvons des actifs dont l’exposition est absolument nécessaire comme :

- SMTP qui permet notamment de relayer les mails en provenance de l’extérieur vers les boîtes des collaborateurs

- Domain (DNS) qui permet de résoudre les noms de domaine en adresse IP et que nous souhaitons exposer car utilisé par les sites web institutionnels de l’entreprise pour fournir des ressources aux visiteurs.

-

En plus de ça, nous remarquons un grand nombre de services exposés qui ne devraient pas l'être :

- Des proxy HTTP, utilisés pour filtrer l’accès à Internet aux collaborateurs de la société. Ces serveurs étant internes à la société et à destination exclusive des collaborateurs, ils ne devraient pas être exposés sur le réseau Internet, même pour les utilisateurs nomades.

- Des accès de messagerie POP3 et IMAP. De la même façon, ces services sont des portes d’entrée vers les messageries des utilisateurs, et dans un monde idéal, ne devraient jamais être exposées.

- Des services d’administration systèmes, réseaux et de partage de fichiers SSH, SNMP et FTP.

- Des services Java-RMI, bien connus des attaquants et des pentesters

- Des serveurs d’impression

En prenant un peu plus de hauteur, nous remarquons aussi que le scan nous a permis d’identifier 32 % d’actifs supplémentaires, qui n'étaient pas listés par la CMDB. Nous allons pouvoir rajouter ces informations dans le fichier, et surtout pousser l’investigation un cran plus loin.

Des applications web exposées non légitimes

Le scan a remonté plus de 300 services exposés, et parmi eux, nous savons que 82 ne devraient pas l'être car ils sont exclusivement à destination des collaborateurs de la société. Cependant, il est également possible que certains des services web remontés rentrent dans cette catégorie mais la vue “services list” des résultats n’est pas suffisante pour les discriminer.

Mais Uncovery va nous permettre d’obtenir cette information.

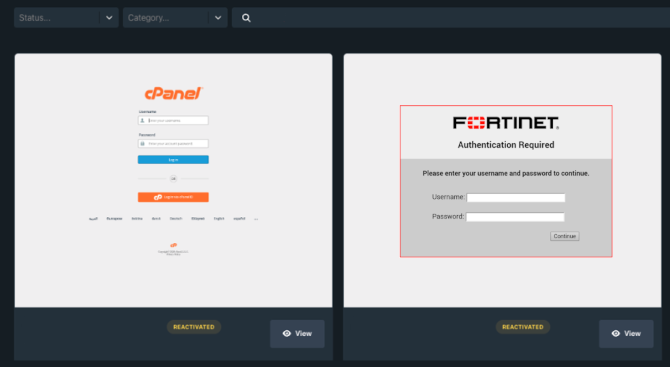

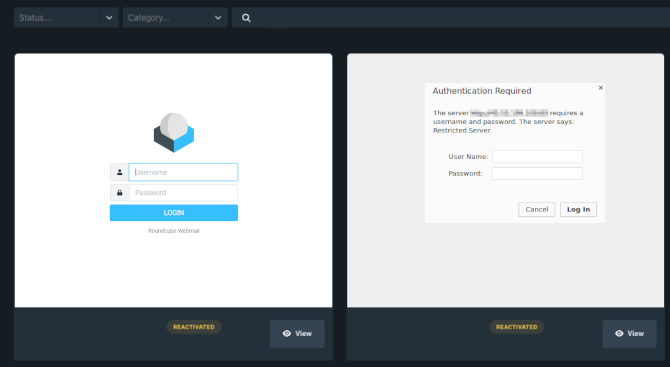

L’outil réalise une capture d'écran de l’intégralité des applications web détectées lors du scan et dont le code HTTP renvoyé est 200. En un coup d’oeil, nous pouvons déterminer lesquelles sont destinées à être accessibles depuis l’extérieur, par le monde entier, et lesquelles sont à destination d’une population restreinte d’utilisateurs. La présence de mires d’authentification est très souvent une caractéristique des applications privées, qui n’ont pas vocation à être accédées par n’importe qui.

Ici, nous observons que, parmi ces applications, figurent du cPanel, du webmail roundCube, des mires d’authentification VPN ou encore des applications web protégées par htaccess.

Au total, nous relevons que 78 des services Web listés par l’outil sont des applications métier, qui sont potentiellement une porte d’entrée supplémentaire pour les attaquants et qui ne devraient pas, non plus, être exposés. Nous avons désormais une base solide sur laquelle travailler, pour réduire notre surface d’exposition, la gérer et la sécuriser.

Et ensuite ?

Nous avons obtenu un écart de 30 % entre notre référentiel interne et le nombre d’actifs effectivement visibles depuis Internet. Et nous avons également identifié 160 services exposés sur Internet, et qui ne devraient pas l’être.

Maintenant que nous avons une vue précise du périmètre, nous allons pouvoir le traiter. Dans le prochain article de ce blog, nous verrons comment utiliser Chimere pour rendre invisible et supprimer l’exposition des 160 services préalablement identifiés tout en permettant leur accès aux collaborateurs et sous-traitants de la société. Nous verrons comment automatiser l’enregistrement de ces services au sein du réseau Chimere, couper leur exposition et y accéder depuis les postes utilisateur. Nous verrons également comment vérifier le bon fonctionnement des mesures adoptées.

N’oubliez pas de vous inscrire à la newsletter Chimere pour ne pas manquer les prochains articles: