10 cyberattaques qui ont exploité le principe d’exposition

Dans l’article précédent (Sécurité des SI : comprendre le problème de l’exposition), nous mettions en avant l’exposition des services sur internet, quelle en était l’origine et quels en étaient les risques. Dans cet article, nous revenons sur dix cyberattaques qui ont tiré parti du principe d’exposition pour aboutir. Qu’il s’agisse d’exploitations de vulnérabilités, de défauts de configuration, de techniques d’hameçonnage ou d’une combinaison de ces différents vecteurs, voici les éléments que les entreprises ciblées ou que les commissions d’enquête ont pu révéler suite à l’analyse post-mortem des attaques.

1 - Cisco, à travers une passerelle VPN exposée

En mai 2022, le spécialiste américain du réseau Cisco découvre avoir été victime d’une attaque et réalise que certains de ses fichiers confidentiels sont publiés sur le dark web. L’attaquant a compromis le compte Google de l’un des employés, et en a extrait les identifiants et l’adresse de la passerelle VPN du réseau de l’entreprise. L’attaquant a, ensuite, utilisé cet accès pour se connecter au réseau. Il a également outrepassé les mécanismes de MFA via une série d’attaques par ingénierie sociale à l’encontre de sa victime.

Source : Cisco victime d'une cyberattaque (usine-digitale.fr)

2 - Okta, à travers une passerelle VPN exposée

En janvier 2022, la société américaine Okta, spécialiste de la gestion des identités est piratée via un accès au VPN de Sykes, une filiale acquise en 2021. Les attaquants ont usurpé les accès d’un utilisateur et les ont employés pour s’authentifier auprès de la passerelle. Une fois à l’intérieur du réseau, ils ont utilisé des méthodes d’exploitations et de rebonds classiques (désactivation de l’antivirus des postes compromis, vol des jetons d’authentification avec Mimikatz et exploitation de mots de passe stockés en clair) pour créer un compte administrateur et persister au sein du système d’information.

Source : Le piratage d’Okta par Lapsus$ a été... une vraie promenade de santé (01net.com)

3 - Environ 1 000 entreprises via une vulnérabilité de l’application VSA exposée

En juillet 2021, des attaques sont lancées à l’encontre des entreprises utilisant l’application VSA, permettant la gestion des infrastructures IT et éditée par la société américaine Kaseya. L’attaque exploite une vulnérabilité critique qui affecte l’application et qui permet aux attaquants d’outrepasser l’authentification de la plateforme pour ensuite propager un ransomware au sein des infrastructures de plus de 1 000 entreprises, clientes de Kaseya. L’un des recours adoptés a consisté en la suppression de l’exposition des applications VSA d’internet, en les mettant hors-service. Au bout de 48h, 2 200 instances de VSA ont disparu d’internet. 140 étaient encore exposées.

Source : Le ransomware REvil s'attaque aux clients de Kaseya - Le Monde Informatique

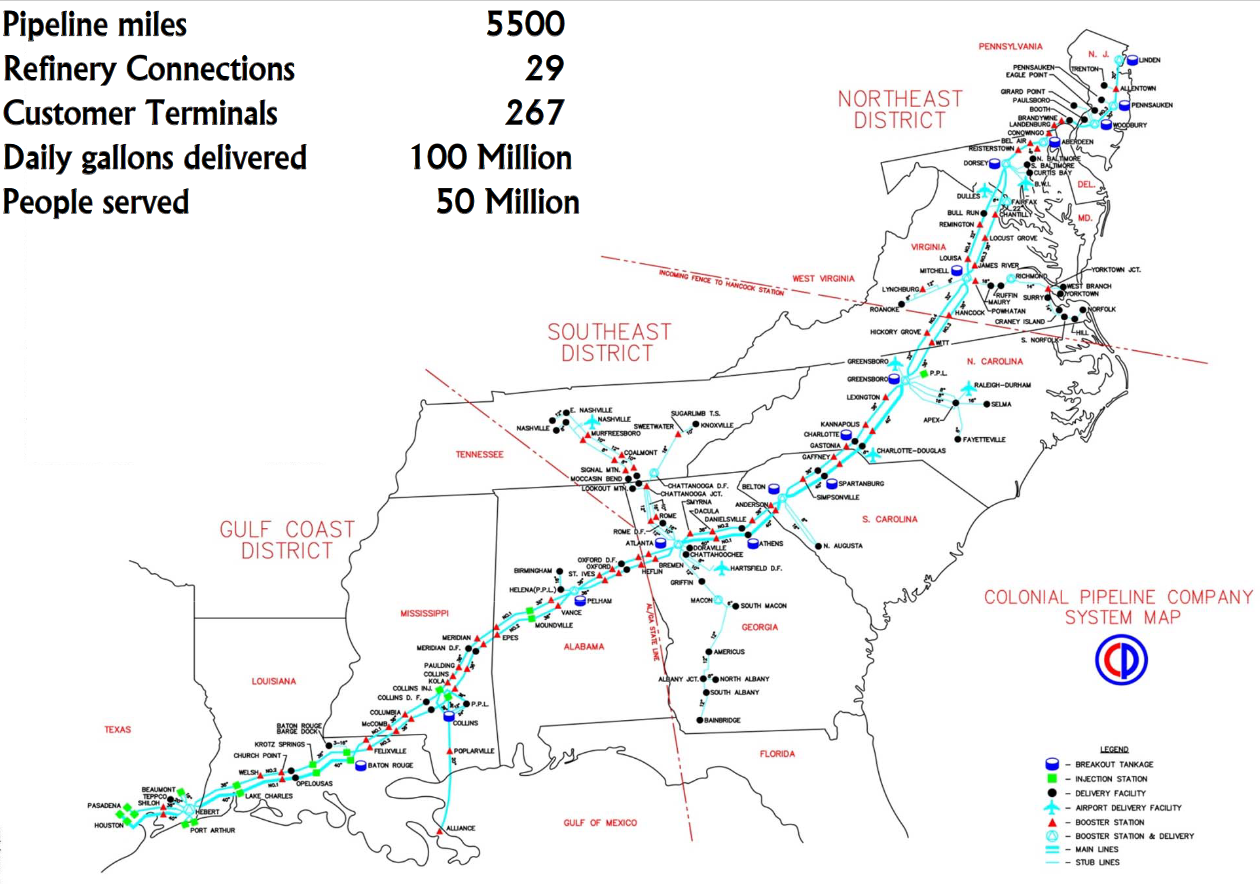

4 - Colonial Pipeline, à travers une passerelle VPN exposée

En mai 2021, le réseau de la société Colonial Pipeline, transportant 45% de tout le carburant de la côté Est des Etats-Unis, est piraté. L’attaquant s’est introduit via une passerelle VPN exposée sur internet et en réutilisant des identifiants qu’un employé avait renseigné sur un autre service.

Un ransomware est propagé au sein du réseau et force la société à fermer le pipeline afin d'éviter une éventuelle escalade de la part des pirates. Près de cent giga-octets de données, que les attaquants menacent de publier, sont également volés. Après plusieurs jours d’arrêt de service et une pénurie de carburant, la société paie la rançon de 4,4 millions de dollars demandée par les pirates.

Source : Mandiant: Compromised Colonial Pipeline password was reused | TechTarget

5 - Travelex, à travers une passerelle VPN exposée

La veille du nouvel an 2019, la société de change britannique Travelex, qui opère dans 70 pays, est victime d’une cyberattaque. L’attaquant exploite une vulnérabilité qui affecte la passerelle non mise à jour Pulse Connect Secure VPN exposée sur internet de l’entreprise. La vulnérabilité permet à un attaquant de divulguer des informations techniques et d’outrepasser l’authentification de la passerelle pour se connecter au réseau.

La vulnérabilité a continué d'être exploitée largement dans un grand nombre d’attaques dans le monde plusieurs années après la publication du correctif par l'éditeur.

Source : ThreatAware | Discover and Protect Cyber Assets

6 - Plus de 300 000 machines dans 150 pays, via l’exposition du service SMB

En mai 2017, le ransomware Wannacry exploitait une vulnérabilité qui affectait les services SMB (Server Message Block) des serveurs Windows Servers vulnérables exposés sur internet. Le ver scannait le réseau internet et les réseaux internes des machines infectées pour détecter des cibles vulnérables, puis se répliquait en amenant le service à exécuter du code arbitraire à distance. Cette vulnérabilité, nommée EternalBlue, est dévoilée au grand public après une fuite de données de la NSA. Cette dernière avait développé un exploit logiciel qui faisait partie de son arsenal de cybersécurité offensive.

Source : Ce que l'on sait de cette cyberattaque colossale au niveau mondial (latribune.fr)

7 - Plus de 250 000 machines au niveau mondial, via l’exposition de serveurs Microsoft Exchange

En janvier 2021, quatre vulnérabilités de type zero-day affectant les serveurs Exchange on-premise sont découvertes et utilisées par des attaquants pour lancer des attaques massives à travers les services exposés associés sur internet. La chaine de vulnérabilités permet aux attaquants d’outrepasser le mécanisme d’authentification, d'élever leurs privilèges jusqu’au rang d’administrateur puis de déposer des webshells.

Source : Here's what we know so far about the Microsoft Exchange hack | CNN Business

8 - Plus de 3 000 hyperviseurs ESXi, via l’exposition du service SLP

En février 2023, une vulnérabilité critique affecte le protocole SLP (Service Location Protocol) utilisé par l’hyperviseur VMWare ESXi pour assurer la supervision. La vulnérabilité permet à un attaquant capable d'établir une connexion avec le service de provoquer une exécution de code à distance et de prendre le contrôle de la machine. Un vague d’attaques par ransomware, exploitant cette vulnérabilité, est lancée et plus de 3 000 machines sont infectées.

Source : Over 83,000 ESXi servers are internet-exposed as mass attack continues (thestack.technology)

9 - SolarWinds, à travers un serveur FTP exposé

En décembre 2020, une cyber attaque à grande échelle, affectant de nombreux services d'états des Etats-Unis et 33 000 entreprises à travers le monde est détectée. Les attaquants ont piraté la société américaine éditrice de logiciels de supervisions réseaux SolarWinds et ont vérolé le produit Orion dans le cadre d’une supply-chain attack. Les attaquants se sont authentifiés auprès d’un service FTP exposé sur internet par l’entreprise, en utilisant une fuite des identifiants publiés sur GitHub.

Source : SolarWinds Exposed GitHub Repository Publicly since 2018 (savebreach.com)

10 - Le plus gros DDoS de l’histoire, à travers 145 000 caméras exposées

En septembre 2016, l’hébergeur français OVH subit la plus grosse attaque par déni de service distribuée référencée de l’Histoire (près de 1 To/s). L’infrastructure de l’entreprise a tenu le choc face à un trafic en provenance de 145 000 caméras sur IP transformées en machines zombies. Un mois plus tard, c’est au tour de DynDNS, d'être touché par une attaque similaire. Celle-ci ralenti l’accès à de nombreux services sur internet dont Twitter, Paypal et Spotify. Les objets connectés, accessibles à travers des identifiants par défaut, référencées par les constructeurs ou souvent affectées par des vulnérabilités critiques sont une cible de choix pour la création de botnets par les pirates qui n’ont souvent qu'à scanner le réseau internet à la recherche de ces appareils exposés.

Sources :

- Attaque DDoS: un botnet de caméras de sécurité lâche 1 Tb/s contre OVH - Les Numériques (lesnumeriques.com)

- Attaque contre DynDNS, DDOS et IoT : comment se protéger ? Réponses d'experts - ZDNet

- Des caméras IP chinoises à l'origine de la gigantesque attaque DDoS - Le Monde Informatique

Dans le prochain article, nous aborderons trois façons usuelles que les entreprises emploient pour tenter de résoudre le problème de l’exposition. Inscrivez-vous à la newsletter pour ne pas manquer les prochains posts sur le sujet.