Le vrai Zero Trust

Chimere est une solution de Zero Trust Network Access française et européenne.

![]()

![]()

Chimere est une solution de Zero Trust Network Access française et européenne.

![]()

![]()

Solution Zero Trust by design

Le Zero Trust Network Access rend invisibles vos applications sur internet et au sein de votre réseau d’entreprise. En devenant indétectables, vos services réseaux disparaissent de la liste des points d’entrée utilisables par les attaquants.

Chimere apporte nativement une micro-segmentation qui empêche tout mouvement latéral, même si votre réseau est compromis. En appliquant le principe du ZTNA à vos applications d’entreprise, vous assurez une connexion point-à-point entre vos collaborateurs et leurs applications à la différence des VPN d’entreprise avec lesquels les utilisateurs ont accès à une partie ou l’intégralité du réseau.

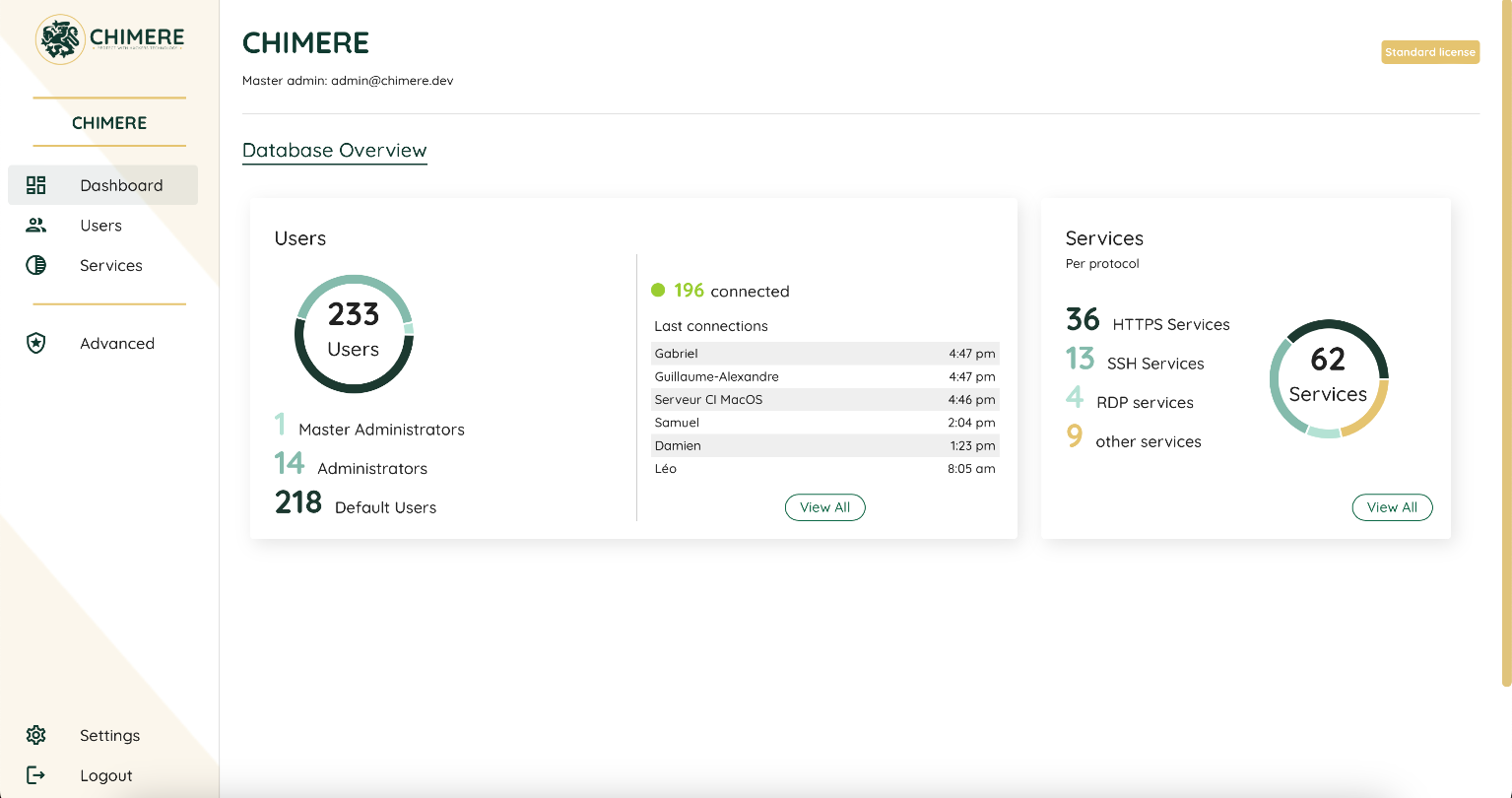

En un clic, permettez à l’intégralité de vos collaborateurs, vos sous-traitants, et vos clients d’accéder de façon sécurisée et partout dans le monde à vos actifs. La propagation et la révocation des droits d’accès sont immédiates : administrer n’a jamais été aussi facile.

Le Zero Trust Network Access propose une vision nouvelle de l'accès distant au réseau d'entreprise. Avec la solution ZTNA de Chimere, nous vous proposons d'aller plus loin et d'adopter le vrai Zero Trust !

Vous n'avez pas à modifier votre infrastructure réseau existante, réduisant ainsi les coûts et la complexité d'une migration vers le ZTNA. De plus, cela garantit que vos collaborateurs peuvent continuer à accéder à vos ressources de la même manière qu'auparavant, minimisant ainsi les perturbations et maintenant la productivité.

Ne changez pas les habitudes de vos utilisateurs, Chimere est conçue pour s'intégrer de manière transparente avec les outils existants, offrant ainsi une transition en douceur vers une sécurité réseau améliorée. Cette approche permet non seulement de réduire les coûts et les efforts de déploiement, mais aussi de minimiser les perturbations pour les utilisateurs finaux.

Notre solution s'intègre de manière transparente avec les fournisseurs d'identité existants, simplifiant ainsi le processus de provisionnement des utilisateurs. En un seul clic, les administrateurs peuvent provisionner de nouveaux utilisateurs, leur attribuer des rôles et des autorisations, et leur fournir un accès sécurisé aux ressources réseau.

Vous pouvez suivre précisément qui accède à quelles applications et services, à quel moment et à partir de quel emplacement. Cela vous aide également à respecter les exigences réglementaires en matière de suivi et de rapport des accès aux données sensibles.

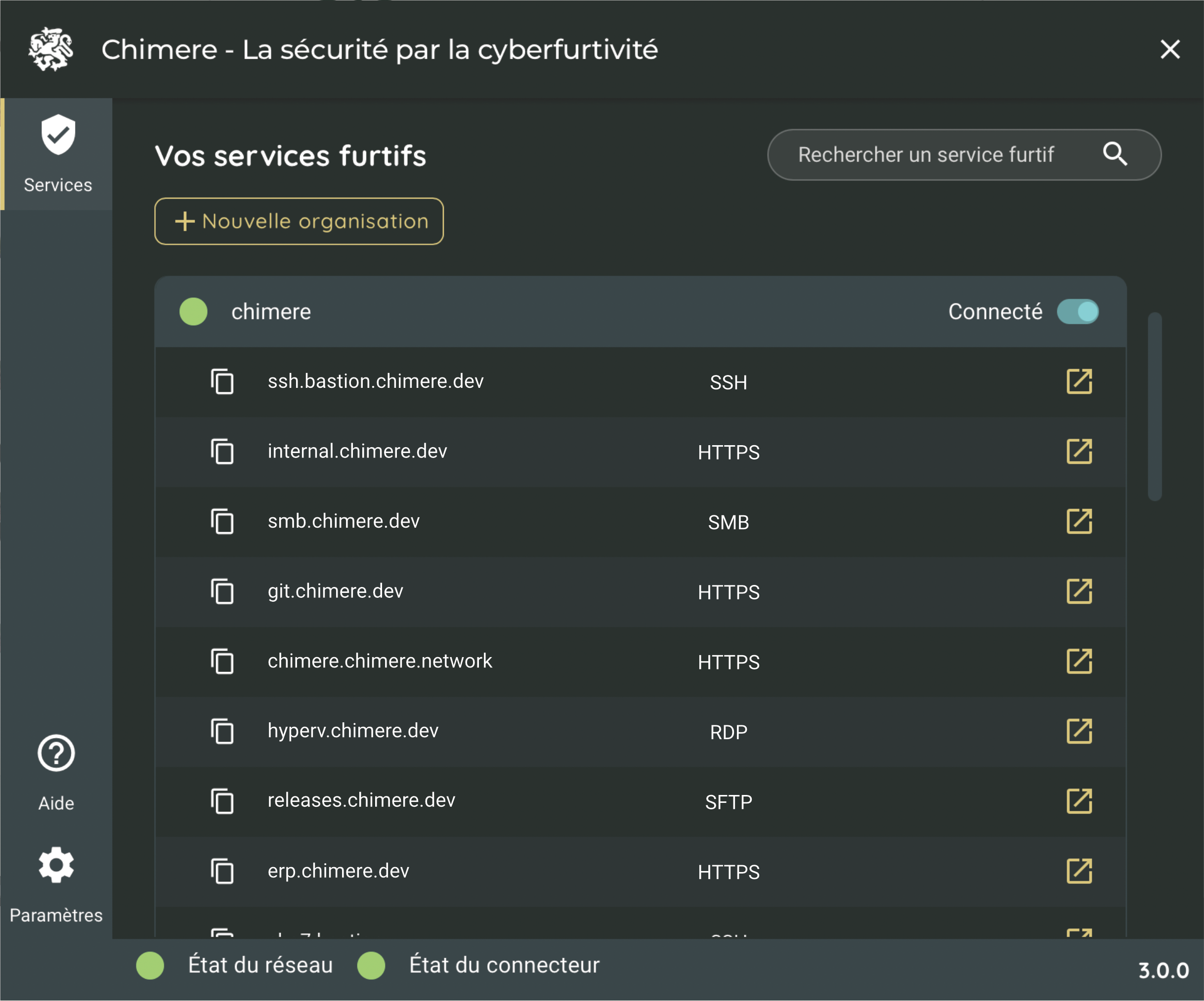

Vos collaborateurs ont accès depuis leurs mobiles, tablettes et postes de travail à vos ressources où qu’ils soient dans le monde et sans ouvrir votre système sur le réseau internet.

Chimere est la solution la plus sûre pour créer des tunnels sécurisés vers les applications que vous installez au sein des systèmes de vos clients, sans mettre les SI en danger.

Les systèmes industriels ou toute application sensible n'étaient jamais rendus accessibles à distance, pour éviter d’ouvrir un point d’entrée depuis internet. Avec Chimere, c’est maintenant possible.

Avec Chimere, permettez à vos sous-traitants d’accéder aux applications auxquelles ils ont besoin, sans leur fournir d’accès VPN, et réduisez significativement le risque d’attaque en cas de compromission des sociétés avec lesquelles vous travaillez.

Chimere vous permet d'arrêter d’exposer votre passerelle VPN. Ainsi, supprimez purement et simplement le risque associé. Evitez les scans sauvages, et gagnez en résilience.

La micro-segmentation apportée par Chimere permet en toute simplicité de se connecter à n’importe quelle machine du parc depuis un appareil autorisé, sans avoir à gérer les multiples rebonds et les ouvertures de flux au sein des pare-feux de chaque zone.

Solution ZTNA en 4 composants pour vous apporter la cyberfurtivité

Une application installée sur les appareils de l'utilisateur, permettant de se connecter à l'infrastructure ZTNA et d'accéder aux applications de l'entreprise.

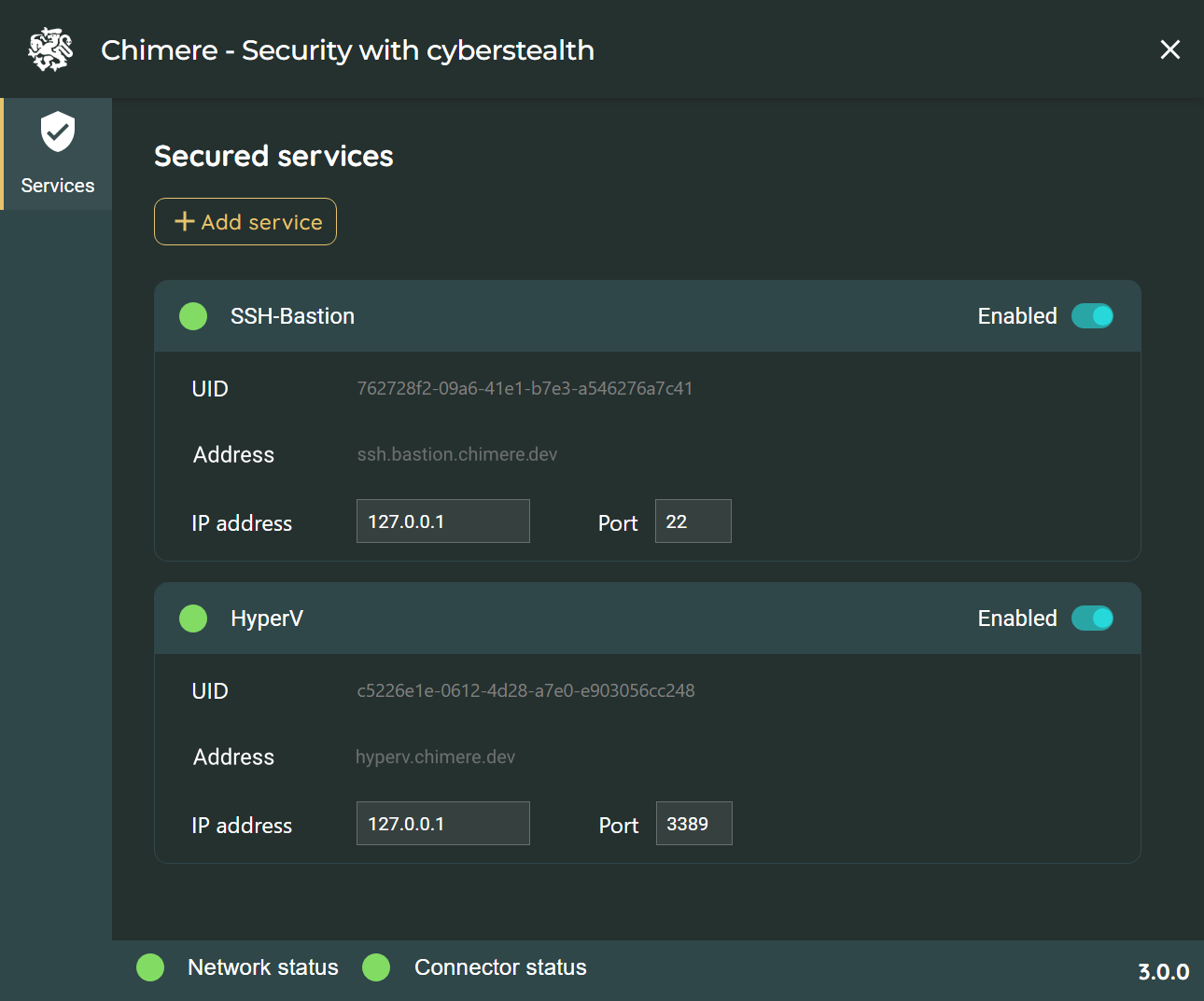

Une application installée sur les serveurs de l'entreprise, permettant la connexion et la mise à disposition des services et applications aux utilisateurs.

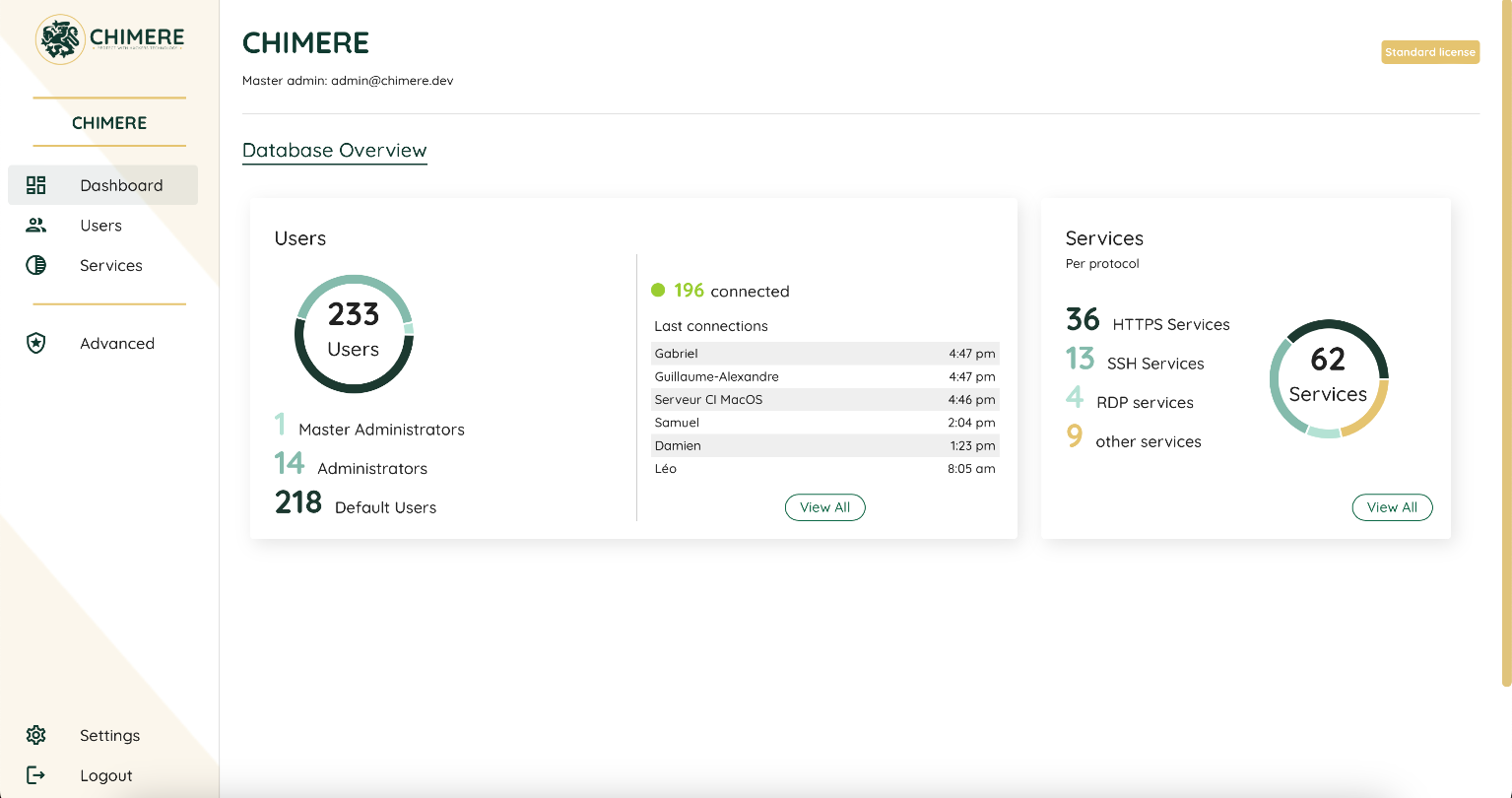

Une console d'administration dédiée permettant de gérer les droits d'accès, les utilisateurs et les applications sécurisées.

Le réseau qui permet de mettre en relation vos utilisateurs et vos services protégés sans accorder de confiance à l'intermédiaire. Le vrai Zero Trust.

Les dernières actualités de l'aventure Chimere

Quand on souhaite sécuriser son réseau d’entreprise, on en vient à penser segmentation, et à organiser ses zones réseau par fonction, niveau de sensibilité des applications ou du niveau d’accessibilité requis.

Le Zero Trust répond à plusieurs problématiques contemporaines de sécurité informatique avec un principe simple : on ne fait jamais confiance, on vérifie toujours. Il existe de multiples façons d’implémenter un tel précepte. Mais par où commencer ?

Le scan avait débuté depuis plusieurs minutes et l'écran de l’attaquant affichait un ensemble d’applications en écoute détectées sur le réseau. Il en était à la phase de post-exploitation, ce qui signifie qu’il était parvenu à s’introduire au sein du système et qu’il cherchait désormais à étendre son emprise sur d’autres appareils ...