Comment utiliser le darknet Tor pour protéger son système d’information ?

Voyons comment protéger un service SSH, et éviter d'être la cible d’attaques. En avant !

CTO @ Chimere

Obtenez notre livre blancZTNA : Concevoir et mettre en œuvre les accès distants modernes

Recevoir maintenantActualités, analyses et tendances sur le Zero Trust et la cybersécurité.

Retour au plus récents ↩

Voyons comment protéger un service SSH, et éviter d'être la cible d’attaques. En avant !

CTO @ Chimere

Aujourd’hui, nous souhaitons revenir sur trois stratégies habituelles que les entreprises emploient pour traiter ce problème.

CTO @ Chimere

Par Vanessa Perez avec Philippe Gerard, Lionel Salmon, Guillaume-Alexandre Chaizy-Gostovitch · Émission du dimanche 14 mai 2023

CEO @ Chimere

Chimere rejoint le programme Thales Cyber@Station F aux côtés de 6 autres startups.

CEO @ Chimere

Dans cet article, nous revenons sur dix cyberattaques qui ont tiré parti du principe d’exposition pour aboutir.

CTO @ Chimere

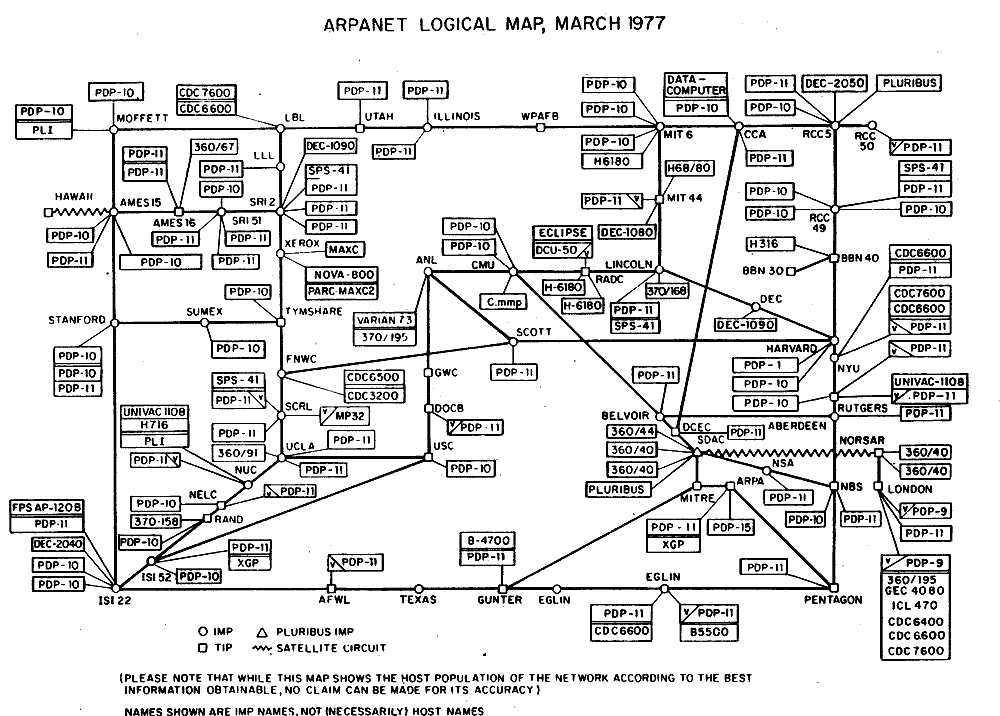

Retour sur un mécanisme omniprésent sur internet et au sein des réseaux privés.

CTO @ Chimere

La direction interministérielle du numérique référence Chimere dans son catalogue GouvTech de solutions numériques pour les services publics.

CEO @ Chimere

Nous serons présents au Forum International de la Cybersécurité du 5 au 7 avril à Lille dans le Village Innovation.

CEO @ Chimere