VPN piraté et mouvements latéraux

Le scan avait débuté depuis plusieurs minutes et l'écran de l’attaquant affichait un ensemble d’applications en écoute détectées sur le réseau. Il en était à la phase de post-exploitation, ce qui signifie qu’il était parvenu à s’introduire au sein du système et qu’il cherchait désormais à étendre son emprise sur d’autres appareils.

Son objectif était d'élever ses privilèges : utiliser l’accès obtenu pour compromettre une machine avec des droits plus élevés. Ce pivot lui permettrait de récupérer des informations sensibles, provoquer une interruption de service ou propager un rançongiciel.

Quelques minutes ont suffit. A l’instar de nombreux réseaux d’entreprises, les efforts de sécurisation avaient été placés aux frontières du système d’information dans le but d’empêcher les menaces externes de s’introduire. Mais cela n’a pas suffi, et maintenant que le pirate était là, il était d’autant plus facile pour lui de poursuivre son chemin vers l'objectif final.

Compromission d’un compte VPN

L’entreprise avait mis en place une stratégie classique de sécurisation réseau en réduisant l’exposition de ses applications sur Internet, tout en répondant aux besoins des utilisateurs nomades d’accéder aux services métier. Pour cela, elle avait appliqué la stratégie suivante :

-

Redéfinir l’architecture de son réseau, initialement “à plat” sans segmentation. Les applications métier avaient été placées dans des VLANs en fonction de leur niveau de criticité et l’exposition directe sur Internet avait été coupée par la mise en place de règles pare-feu.

-

Mettre en place un VPN avec authentification multifacteur. Chaque utilisateur hors site se connectait à distance via une connexion VPN SSL, un couple identifiant / mot de passe et une validation par authentification multifacteur. Le VPN était configuré sur chaque poste utilisateur, et après l'authentification, ce dernier se voyait assigner une adresse IP locale associée à l’interface virtuelle.

Du point de vue réseau, une fois authentifié, l’utilisateur était traité comme s’il était physiquement présent sur le site, avec les mêmes droits d’accès.

L’intérêt de la méthode résidait dans sa simplicité et réduisait significativement les risques sans trop d’efforts. Le point faible concernait le niveau de confiance accordé. Les utilisateurs étaient considérés à niveau égal qu’ils soient connectés sur site ou à distance.

L’absence d’authentification forte par certificat a également joué un rôle majeur dans l’incident.

Quelques temps avant cette mise en place, la base de données d’un réseau social connu avait été compromise et publiée sur Internet. Outre les noms, adresses et numéros de téléphone, les mots de passe hachés avaient également été révélés.

L’attaquant avait exécuté une attaque par table arc-en-ciel pour retrouver le clair d’un nombre important de ces derniers. Parmi les utilisateurs victimes, figurait l’un des employés de l’entreprise. Deux des règles d’hygiène sur l'utilisation des mots de passe n’avaient pas été suivies : d’une part le mot de passe ne respectait pas de politique de sécurité stricte, et d’autre part, il avait été réutilisé sur un autre service : celui du VPN de l’entreprise.

Le profilage de la cible avait ensuite été simple : même si l’adresse e-mail utilisée était personnelle, il était facile de deviner sont équivalente professionnelle. Comme la plupart des sociétés, elle suivait le modèle “prénom.nom@domaine-de-la-société.com”.

L’adresse e-mail trouvée et le mot de passe connu, il restait à outrepasser l’authentification multifacteur. Pour ce faire, l’usage de la base de données dérobée a, de nouveau, servi l’attaquant. Cette fois-ci, c’est l’ingénierie sociale qui a payé. Dans un premier temps, un appel téléphonique direct envers la victime consistait à se faire passer pour l’opérateur d'une société tierce, et à user de manipulation pour tenter d’obtenir l’information d’authentification qui s’affichait sur l'écran du smartphone, en vain. Le pirate a alors décidé de changer de stratégie, en cherchant à tromper l’opérateur téléphonique, et en procédant à une attaque par SIM swapping. En ré-attribuant le numéro de téléphone de l’utilisateur sur un appareil qu’il détenait, il parvenait alors à renseigner le code à usage unique du MFA.

Une fois dans le réseau, le scan local pouvait commencer. Le rebond ne prit qu’une heure pour aboutir.

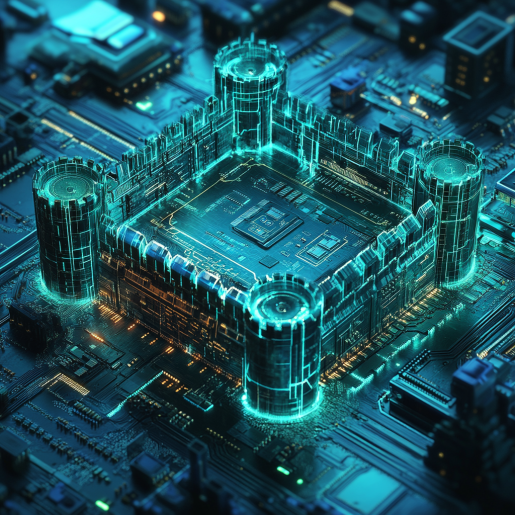

Micro-segmentation et Zero Trust

Le principal problème de l’usage d’un segmentation “grosse maille” coordonnée avec la mise en place du VPN réside toujours dans le niveau de confiance associée à l’utilisateur. Dans l’article Le système d’information était déjà compromis, l’attaquant faisait déjà partie du réseau, et il n’avait pas réellement eu à réaliser les phases de l’attaque qui précèdent l’exploitation: la menace était interne. Dans le scénario décrit dans cet article, la sécurité a essentiellement été portée sur la capacité de l’authentification VPN à résister à l’attaque. Mais une fois dans le réseau, il est trop tard.

Une stratégie intéressante pour lutter contre ce type d’attaque est de redéfinir la notion de segmentation et de confiance :

-

D’une part, par la mise en place de micro-segmentation en refusant de donner un accès à un réseau ou un VLAN complet à l'utilisateur, quand bien même authentifié. Le principe est de fournir des accès uniquement applicatifs et d’empêcher, par nature, l’ensemble des attaques réseaux réalisables sur la couche 3 de l’OSI. En s’appuyant exclusivement sur la couche 7, comme le propose le modèle ZTNA, il devient beaucoup plus difficile pour l’attaquant de découvrir des applications vulnérables et ainsi de réaliser ses mouvements latéraux.

-

D’autre part, par la mise en place du principe de moindre privilège réseau : un utilisateur authentifié n’a accès qu’aux applications auxquelles il doit accéder, et à rien d’autre. La combinaison de l’accès granulaire et du moindre privilège réduit ainsi significativement le risque de pivot.

Zero Trust Network Access

Ces deux caractéristiques font partie intégrante du principe de Zero Trust Network Access.

Avec celles-ci, s’ajoute également le principe de suppression de l’exposition dont certaines architectures ZTNA sont dotées et qui vise aussi à lutter contre les risques associés à un tel scénario, en empêchant les attaquants de détecter et d’interagir directement avec la passerelle VPN.

De façon plus globale, le ZTNA permet de redéfinir, de façon technique, la notion de périmètre, et de façon plus haut niveau le principe de confiance accordée.

Si vous souhaitez en apprendre plus sur le Zero Trust, restez alertés de la publication des prochains articles :