Obtenez notre livre blancZTNA : Concevoir et mettre en œuvre les accès distants modernes

Recevoir maintenantFonctionnalités

Vérification continue de la posture

Le modèle Zero Trust met en avant le fait de ne jamais faire confiance et de toujours vérifier. Chimere propose un ensemble de règles afin de vérifier si l'utilisateur et l'appareil avec lequel il se connecte sont conformes aux attentes.

- Détection à la connexion et en temps réel.

- Autorisez ou non la connexion d'un utilisateur mais coupez également la connexion existante en cas de non respect de la politique de sécurité grâce à la vérification en temps réel de la posture de l'appareil et du contexte utilisateur.

- De l’utilisateur à l’organisation.

- Appliquez les bonnes politiques de sécurité là où elles comptent le plus — par utilisateur, par service ou à l’échelle de toute votre organisation.

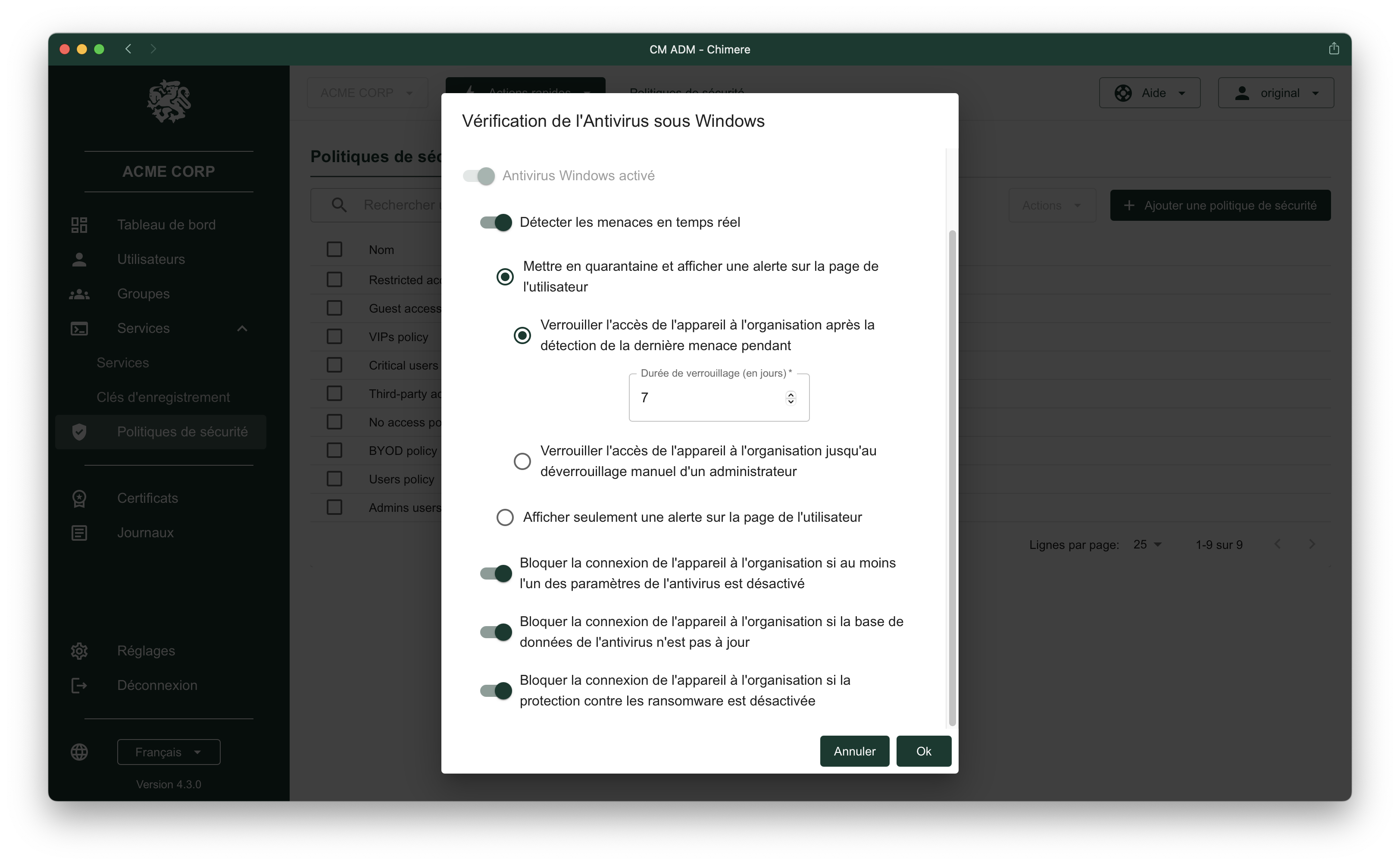

- Granularité fine des régles et des options.

- Vous souhaitez bloquer ? Ou juste alerter ? Ne pas appliquer les mêmes régles sur mobiles ou sur ordinateur ? Avec Chimere, mettez en place les règles qui correspondent au contexte et à vos besoins de sécurité.

Un ensemble de règles pour tous les besoins

Conformité de l'antivirus

Coupez les connexions des utilisateurs lorsqu'une menace est détectée et empéchez de se connecter ceux dont la protection est désactivée.

Contrôle des appareils

Choisissez quels appareils, sur quels systèmes d'exploitation et quels versions ont le droit de se connecter à votre organisation.

Autorisation de processus

Bientôt disponible

Permettez uniquement certains processus sur l'appareil de l'utilisateur à accéder à vos services.

Etat du pare-feu

Vérifiez l'état du pare-feu des utilisateurs qui se connectent à vos services.

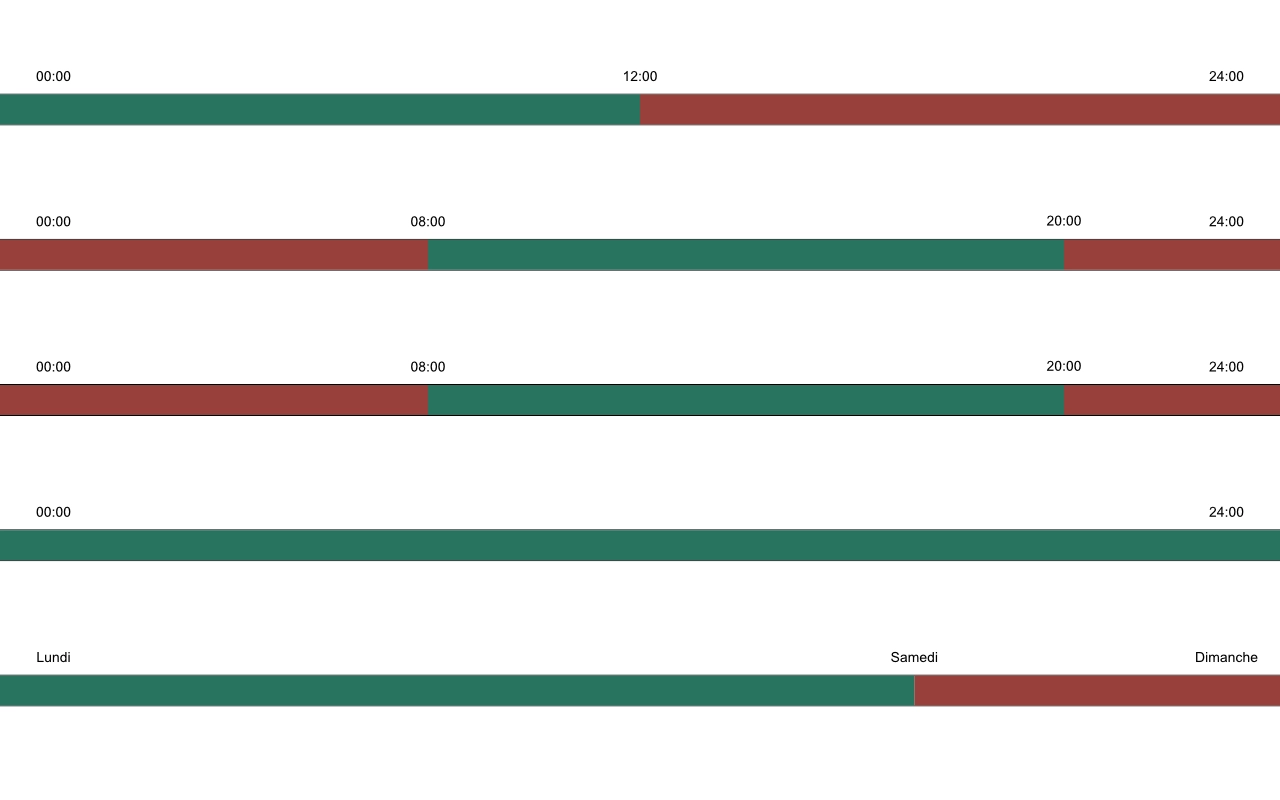

Vérification horaire

Bientôt disponible

Autorisez ou bloquez les connexions en fonction de l'heure de la journée.

Vérification géographique

Autorisez ou bloquez les connexions en fonction de la géolocalisation des utilisateurs.

Découvrez toutes les fonctionnalités

Chimere combine simplicité, visibilité et puissance pour transformer la manière dont vos utilisateurs accèdent aux ressources de votre organisation.

- Accès réseau

Le Zero Trust change le paradigme d'accès au système d'information. Chimere établit des tunnels sécurisés basés sur des règles d’accès précises, pour que chaque utilisateur n’accède strictement qu’aux services autorisés.

- Authentification sans mot de passe

Réduisez les risques liés au vol de mots de passe à travers une authentification sans mot de passe combinée au MFA. Chimere s’intègre à votre fournisseur d’identité pour sécuriser les accès sans compromettre l’expérience utilisateur.

- Vérification continue de la posture

Le modèle Zero Trust met en avant le fait de ne jamais faire confiance et de toujours vérifier. Chimere propose un ensemble de règles afin de vérifier si l'utilisateur et l'appareil avec lequel il se connecte sont conformes aux attentes.

- Gestion centralisée

Chimere offre un tableau de bord unifié pour gérer les utilisateurs, les politiques d’accès, la conformité et la journalisation, simplifiant l'administration de votre infrastructure.

- Journalisation détaillée

Toutes les activités des utilisateurs et des services sont enregistrées en détail. Chimere fournit une visibilité complète pour les audits, les analyses de sécurité et la supervision en temps réel.

- Surface d’attaque invisible

Chimere élimine la notion de réseau accessible publiquement. Tout le trafic est initié en sortie par l’agent, ce qui évite d’exposer vos services sur Internet, réduisant considérablement votre surface d’attaque.

Prêt à vous lancer ?

Commencez votre essai gratuit dès aujourd’hui.

Découvrez comment Chimere sécurise les accès à distance, simplifie la conformité et vous redonne le contrôle, en quelques minutes.