Zero Trust Network Access : Accès distant nouvelle génération ?

Le Zero-Trust Network Access propose une vision nouvelle de l'accès distant au réseau d'entreprise.

CEO @ Chimere

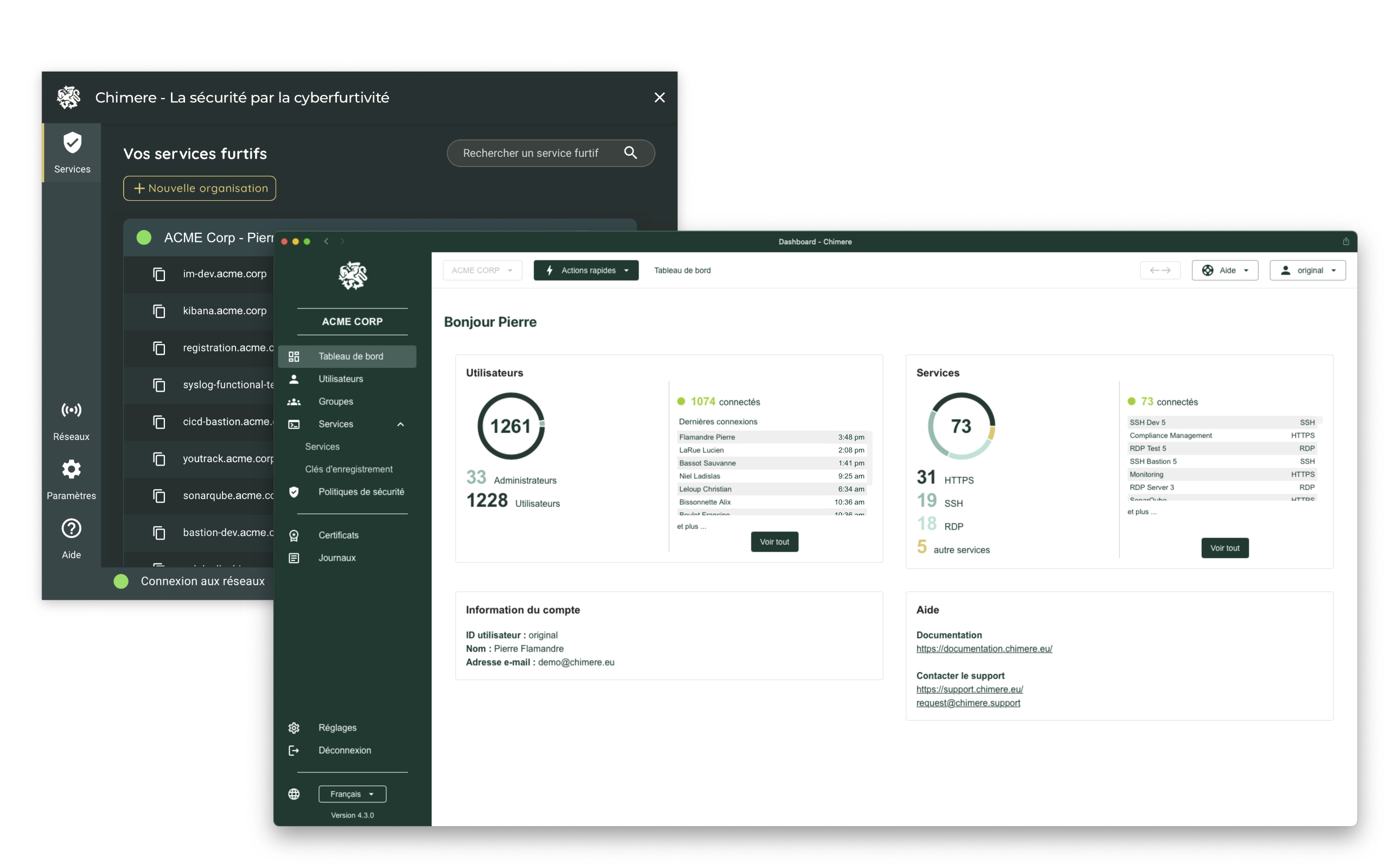

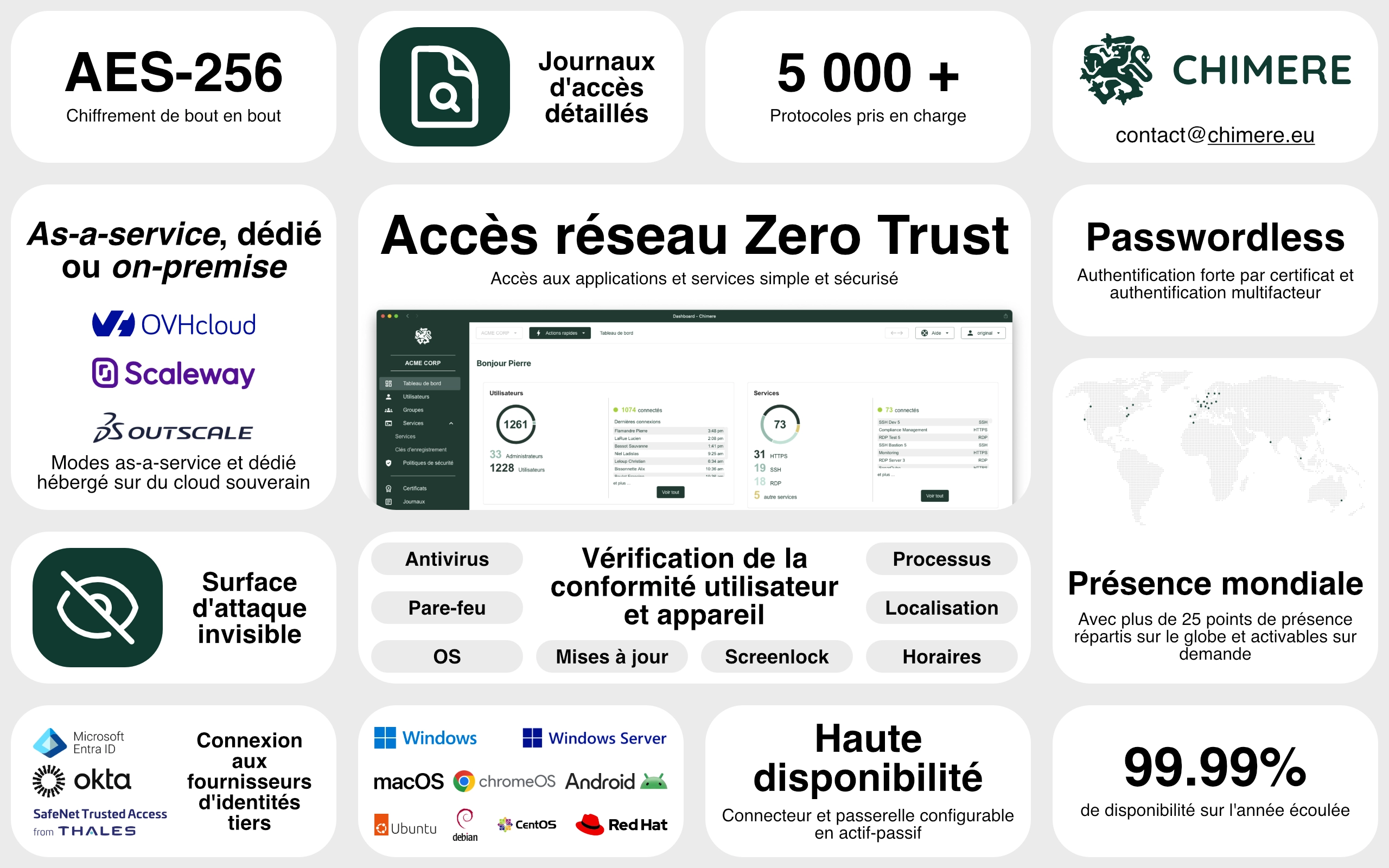

Chimere est une solution d'accès à distance de nouvelle génération basée sur le Zero Trust Network Access qui fournit un accès sécurisé et privé à vos applications et services.

ZTNA

Simplifiez l’accès à votre réseau

Les infrastructures traditionnelles sont complexes et difficiles à gérer. Chimere simplifie l’accès à votre réseau grâce à une solution moderne, sécurisée et facile à utiliser, sans point de défaillance unique.

Chimere est hébergé chez des fournisseurs de cloud souverain, garantissant la souveraineté des données et la conformité aux réglementations locales. Nous plaçons la sécurité et la confidentialité au cœur de notre approche, en partenariat avec des acteurs de confiance tels qu’OVHcloud, Scaleway et Outscale.

Plus de 25 points de présence dans le monde

Profitez d’un réseau maillé avec plus de 25 points de présence activables à travers le globe, pour optimiser les performances et garantir une proximité maximale avec vos utilisateurs.

Découvrez comment Chimere sécurise les accès à distance, simplifie la conformité et vous redonne le contrôle, en quelques minutes.

Actualités, analyses et tendances sur le Zero Trust et la cybersécurité.

Le Zero-Trust Network Access propose une vision nouvelle de l'accès distant au réseau d'entreprise.

CEO @ Chimere

Deux méthodes d'attaque courantes pour contournement des règles de pare-feu et découvrir des services

CTO @ Chimere

Quels prérequis et par quoi commencer pour une stratégie Zero Trust ?

CTO @ Chimere

Découvrez les prochains événements auxquels Chimere participe et venez nous rencontrer !

Retrouvez-nous à Lyon les 17 et 18 septembre

Rejoignez-nous à Rennes du 17 au 20 novembre

Rejoignez-nous à Toulouse les 26 et 27 novembre